Depuis peu, Gmail n'accepte plus d'e-mails qui sont envoyés sans authentification. C'est assez logique, car l'authentification vous permet de démontrer que l'e-mail a vraiment été envoyé par vous et qu'il n'a pas été modifié en route. L'authentification protège en outre votre réputation d'expéditeur et votre marque.

En d'autres termes, le moment est venu de mettre au point votre authentification et de booster votre délivrabilité par la même occasion.

En d'autres termes, le moment est venu de mettre au point votre authentification et de booster votre délivrabilité par la même occasion.

Qu'est-ce que l'authentification ?

L'authentification est en fait une dénomination commune pour plusieurs paramètres techniques qui vous permettent de prouver, en tant qu'expéditeur :- que l'e-mail que vous envoyez est en premier lieu authentique

- et que le serveur de messagerie via lequel il a été envoyé est effectivement autorisé à le faire.

À la réception de votre e-mail, le serveur de messagerie de réception va entre autres contrôler ces paramètres techniques, vérifier le contenu de votre message, examiner d'éventuels messages antérieurs que vous avez envoyés ainsi que la manière dont leurs utilisateurs ont géré votre message.

Au fond, le serveur de messagerie se pose les questions suivantes :

« Cet e-mail provient-il de l'expéditeur qui prétend l'avoir envoyé ? »

« Comment puis-je le vérifier ? »

« Que dois-je faire si un e-mail n'a pas été authentifié correctement ? »

Pourquoi est-ce si important ?

Étant donné que le courrier électronique est encore souvent utilisé pour envoyer des e-mails indésirables et aussi de plus en plus pour envoyer des messages à des fins malveillantes comme le phishing (ou hameçonnage), les grands fournisseurs de messagerie (pensez à Gmail, Yahoo, Hotmail, etc.) recherchent sans cesse des manières de repousser au mieux ce type d'e-mails.En tant qu'expéditeur authentique, si vous n'appliquez absolument aucune authentification lors de l'envoi de vos e-mails, il y a de fortes chances qu'ils soient qualifiés de spam, de courrier indésirable ou – dans le pire des cas – qu'ils n'arrivent même plus chez votre destinataire.

Gmail refuse globalement les e-mails non authentifiés

Google est l'un de ces grands acteurs qui s'est profilé les dernières années comme défenseur de l'authentification.Dans un passé lointain, ils rechignaient plutôt à bloquer des e-mails, de sorte que le dossier spam d'un compte Gmail était toujours bien rempli.

Peu à peu, ils ont durci leur politique et ils bloquent désormais plus rapidement les e-mails posant problème. Songez à des échecs des contrôles de l'authentification, à des en-têtes d'e-mail qui ne respectent pas les standards du web, etc. S'ils devaient trouver à l'avenir d'autres motifs fondés de repousser des e-mails mal ou incorrectement configurés, ils le feront probablement sans états d'âme.

Par conséquent, il est maintenant plus important que jamais de configurer correctement vos systèmes de messagerie.

Comment puis-je authentifier mes e-mails ?

Il existe différentes manières d'appliquer une authentification, mais les deux méthodes les plus utilisées pour authentifier les e-mails sont Sender Policy Framework et DomainKeys Identified Mail.Les deux utilisent à cet effet les enregistrements DNS sur le domaine de votre site web, mais ils se focalisent sur une autre partie de l'e-mail.

DNS ?

Sans le Domain Name System, ou DNS, la plupart des gens seraient désespérément perdus sur Internet. Le DNS veille à ce que nous arrivions au bon endroit lorsque nous surfons vers un site web. Il s'agit de l'un des principaux éléments d'Internet, et pas des plus faciles à saisir – mais ne vous en faites pas, nul besoin de comprendre le fonctionnement technique du DNS pour cet article.

Vous voulez quand même approfondir le sujet ? Découvrez ici comment nos collègues de Combell expliquent le DNS dans un langage clair.

Sans le Domain Name System, ou DNS, la plupart des gens seraient désespérément perdus sur Internet. Le DNS veille à ce que nous arrivions au bon endroit lorsque nous surfons vers un site web. Il s'agit de l'un des principaux éléments d'Internet, et pas des plus faciles à saisir – mais ne vous en faites pas, nul besoin de comprendre le fonctionnement technique du DNS pour cet article.

Vous voulez quand même approfondir le sujet ? Découvrez ici comment nos collègues de Combell expliquent le DNS dans un langage clair.

Votre gestionnaire de domaine devra (ou vous devrez) ajouter ces enregistrements via le portail de votre hébergement web ou l'endroit où se trouve votre nom de domaine.

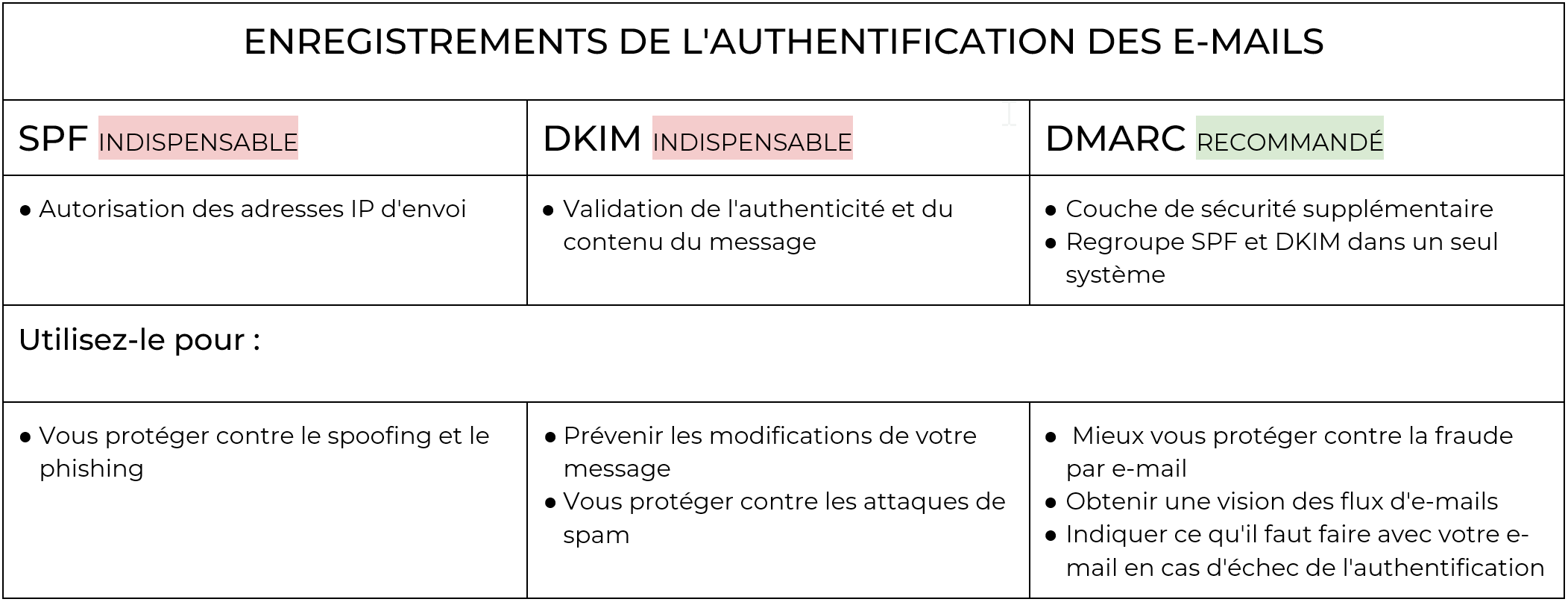

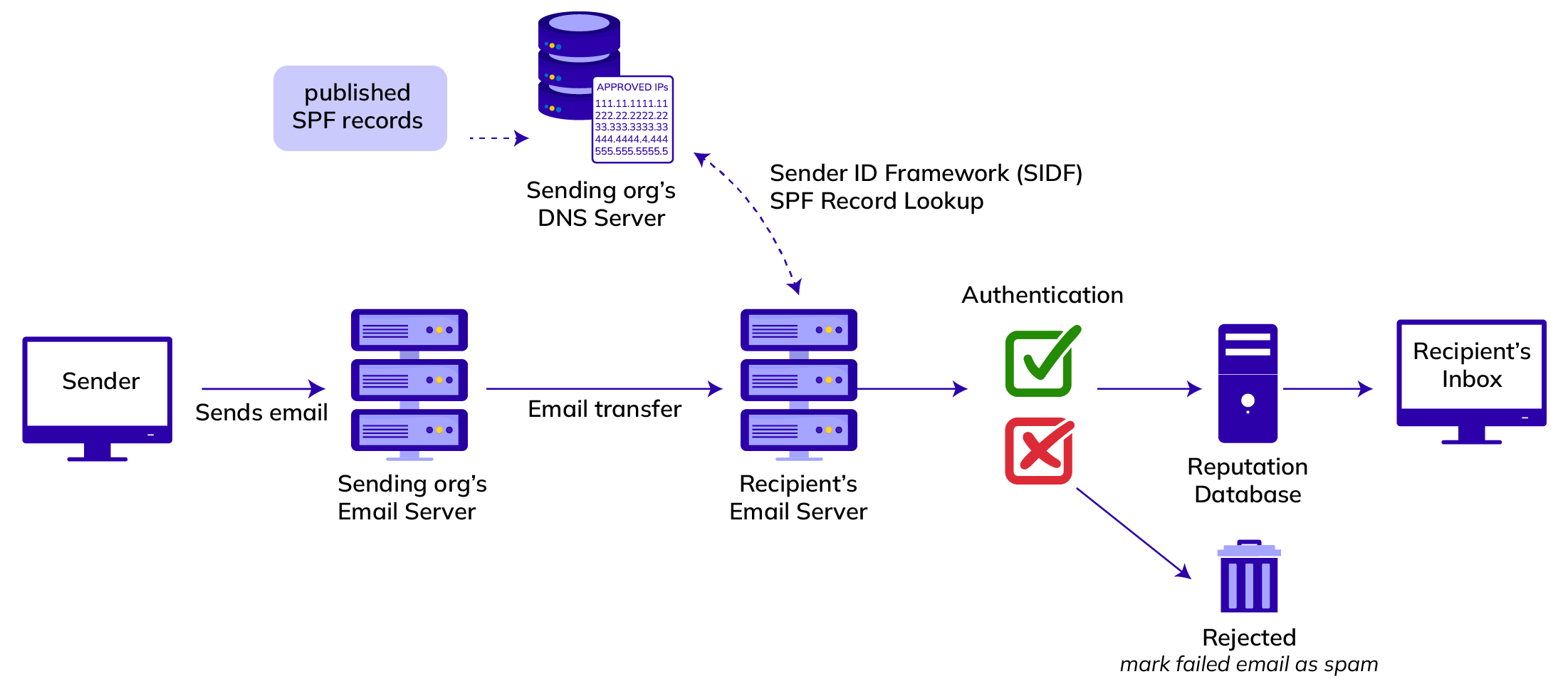

SPF est un mécanisme qui vous permet d'indiquer à partir de quelles adresses IP (serveurs) des e-mails peuvent être envoyés au nom de votre domaine.

DKIM vous permet de signer numériquement les e-mails pour les authentifier, afin que le destinataire puisse vérifier que rien n'a été modifié en route.

Et il y a encore DMARC. Il s'agit d'un système regroupant les contrôles SPF et DKIM, qui effectue en outre un contrôle supplémentaire de la correspondance du domaine et des adresses dans l'en-tête de votre e-mail (plus de détails à ce sujet ci-après).

En tant qu'expéditeur, vous pouvez également indiquer via la politique DMARC ce que le serveur de messagerie de réception doit faire avec le message si le contrôle DMARC devait échouer pour un e-mail.

Dans les points ci-dessous, nous approfondissons tous ces enregistrements.

1. SPF - Sender Policy Framework

Que fait un enregistrement SPF exactement ?

Le Sender Policy Framework est un mécanisme de contrôle qui a été développé pour lutter contre la falsification d'adresses de l'expéditeur à la livraison d'un e-mail et par la même occasion accroître la fiabilité de l'e-mail.Le protocole que nous utilisons pour pouvoir envoyer des e-mails, SMTP, permet notamment à chaque ordinateur d'envoyer des messages et de se faire passer pour n'importe quel expéditeur. Ce n'est pas directement le fonctionnement espéré dans la pratique.

Un enregistrement SPF figure dans les enregistrements DNS de votre domaine et contient une liste de toutes les adresses IP qui sont autorisées à envoyer des e-mails au nom de ce domaine.

Si une personne mal intentionnée devait par exemple envoyer un e-mail en votre nom – en contrefaisant votre adresse e-mail d'expéditeur habituelle –, sans SPF, le destinataire ne pourrait pas distinguer l'origine de cet e-mail d'un e-mail authentique bel et bien envoyé par vous.

Grâce aux enregistrements SPF, le serveur de messagerie de réception peut facilement contrôler si l'e-mail qui semble de prime abord provenir de votre adresse d'expéditeur a bel et bien été envoyé depuis une adresse IP qui en a l'autorisation.

Si c'est le cas, l'authentification sur la base du SPF pourra aboutir.

Lorsque vous envoyez vos campagnes de marketing via Flexmail, il est donc important que vous ajoutiez nos adresses IP à votre enregistrement SPF et que vous nous donniez ainsi l'autorisation d'envoyer des e-mails au nom de votre domaine.

À quoi ressemble un tel enregistrement SPF ?

Chaque enregistrement SPF doit respecter des directives spécifiques afin que le serveur de messagerie puisse en interpréter correctement le contenu.Un exemple concret d'un tel enregistrement :

v=spf1 ip4:185.18.8.192/26 include:spf.flexmail.eu

include:spf.protection.outlook.com -allAnalysons l'enregistrement pour plus de clarté :

- Le bout v=spf1 indique qu'il s'agit d'un enregistrement SPF. Chaque enregistrement SPF valide doit donc commencer par cet élément.

- Nous avons ensuite une énumération de toutes les parties autorisées.

Il existe différents mécanismes pouvant être utilisés à cet effet, allant d'adresses IP spécifiques (ou d'une série d'adresses) comme ip4:185.18.8.192/26 à l'insertion d'un autre enregistrement SPF externe complet d'une tierce partie comme Flexmail include:spf.flexmail.eu ou par exemple Microsoft include:spf.protection.outlook.com - Pour finir, il y a le qualificatif -all qui indique que toutes les adresses qui ne sont pas reprises dans l'enregistrement ne sont pas habilitées à envoyer des e-mails en votre nom et doivent être refusées.

- En guise d'alternative, il y a aussi le qualificatif ~all qui indique que toutes les adresses IP qui ne sont pas reprises dans l'enregistrement doivent être considérées comme peu sûres ou comme des spams, mais qu'elles peuvent être acceptées. Vous pourriez appliquer cela si vous utilisiez aussi DMARC avec comme politique la quarantaine ou le rejet

Comment configurer cela correctement ?

Afin de reprendre Flexmail comme expéditeur autorisé dans votre enregistrement SPF, il suffit d'ajouter include:spf.flexmail.eu à votre enregistrement existant. De cette manière, les adresses IP de tous nos serveurs de messagerie sont automatiquement reprises dans votre enregistrement SPF.Même si nos adresses IP devaient changer, votre enregistrement SPF reste ainsi parfaitement actualisé !

Si vous n'avez pas encore d'enregistrement SPF, vous pourriez en créer un contenant au moins ceci :

v=spf1 include:spf.flexmail.eu -allUtiliser correctement le SPF

Afin de vous assurer que votre enregistrement SPF puisse faire son travail correctement, vous devez garder plusieurs choses à l'esprit :- Il ne doit y avoir qu'un seul enregistrement SPF sur le domaine. Si vous avez déjà un enregistrement SPF, vous devrez modifier votre enregistrement existant afin d'y intégrer la référence à Flexmail.

- Chaque sous-domaine possède son propre enregistrement SPF. Vous pourriez configurer des sous-domaines pour garder séparés différents flux d'e-mails.

- L'enregistrement doit se trouver sur le domaine d'où vous effectuez les envois ; par exemple sur le domaine flexmail.be si vous effectuez les envois depuis info@flexmail.be.

- L'enregistrement doit toujours se terminer par l'élément all précédé d'un qualificatif valide.

- Un enregistrement SPF ne peut contenir au total que 10 lookups, tous mécanismes confondus, comme include: et mx:. Lorsqu’un enregistrement SPF externe contient une référence à d’autres enregistrements externes, ceux-ci sont également pris en compte pour les lookups de votre enregistrement. En cas de doute, contrôlez votre enregistrement SPF avec l’un des outils de validation SPF gratuits que vous pouvez trouver en ligne.

Ce qui précède est un exemple simple. Vous trouverez un aperçu de tous les éléments d'enregistrements SPF et de la syntaxe y afférente sur SPF Record Syntax.

2. DKIM - DomainKeys Identified Mail

Que fait DKIM exactement ?

Selon le fonctionnement à l'arrière-plan de l'e-mail, un enregistrement SPF ne résistera pas au transfert du message entre plusieurs serveurs de messagerie (internes) et il n'est pour cette raison pas suffisant en soi à des fins d'authentification.Le deuxième élément de l'authentification des e-mails que nous passons au crible est DomainKeys Identified Mail, que cela n'impacte pas.

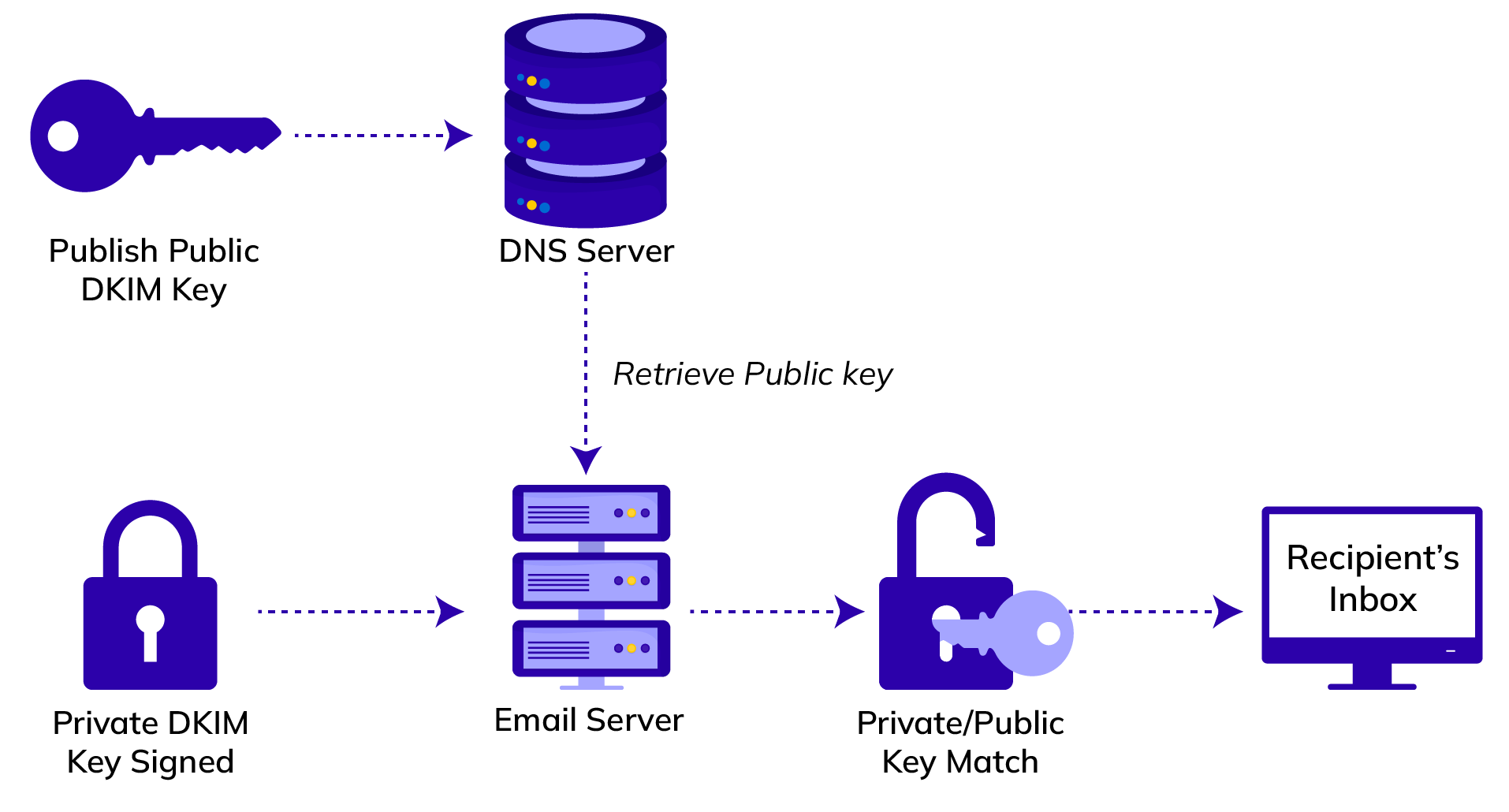

Vous pouvez considérer le DKIM comme une signature numérique qui est ajoutée à l'e-mail par l'expéditeur. Une partie de cette signature, la clé privée, est uniquement connue de l'expéditeur.

Étant donné que certains éléments et le contenu intégral du message sont utilisés (plus de détails à ce sujet ci-après) pour la signature numérique, cela permet de garantir que rien n'a changé entre l'envoi et la réception de l'e-mail au niveau de tous les éléments qui ont été utilisés lors de la signature.

Le destinataire peut contrôler la signature numérique de l'expéditeur au moyen d'une clé publique dans les enregistrements DNS de votre domaine.

En d'autres termes, si la signature correspond, le destinataire peut dire avec certitude que l'expéditeur est celui qu'il prétend être et que le message reçu est authentique.

De quoi se compose un enregistrement DKIM ?

Tout comme l'enregistrement SPF, un enregistrement DKIM est un enregistrement DNS TXT qui doit respecter certaines directives.Examinons l’exemple suivant :

flexmail._domainkey.flexmail.be. IN TXT

v=DKIM1;g=*;k=rsa;p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAs/Gs/1IM67pWCo4Q37eLNEz+rhqQJO/B0tXPlApbdPi8gq4kxbXlq3MFbRsni5VDm/ivrueebOqzytM/MYDcDx6izyYHfqwzW6PX3RRvRoASROq6oAM1jFde1CMtIwKYviSq5XLJ3mIeIt6mKW5pDOZdr9PLlj2YjdXY9ZeLDS2BiHkIJsFQ23t2wkwXwRQzxitTZUwEeWgnZll4kFClO6TzBmr9MFajEgnLPCdsKnkVCrVf36ahNZbZna2Q0dVBuoC+6N+3iYi25VdioqxNy6uc5Ubp9bAm9cNBi6tE8Te2sSU4gvmZCjI1Ak2jYBKr1iWFfK314gcIpUMunv7icwIDAQABNom de l'enregistrement

Contrairement à la plupart des enregistrements TXT courants, les enregistrements DKIM sont sauvegardés sous un nom spécifique sur votre domaine et pas simplement sous le domaine proprement dit.La dénomination des enregistrements DKIM est au format suivant :

[sélecteur]._domainkey.[votredomaine.be]Cette dénomination permet également d'utiliser plusieurs clés DKIM sur le même domaine, par exemple un sélecteur distinct par prestataire de services que vous utilisez ou une rotation de clés DKIM utilisées aux fins d'une sécurité accrue.

Dans l'exemple ci-dessus, on peut constater que nous envoyons notre e-mail depuis une adresse @flexmail.be et que nous utilisons le sélecteur flexmail.

Dans Flexmail, vous pouvez choisir vous-même la valeur du sélecteur lors de la création de vos clés DKIM. Nous configurons pour vous « flexmail » par défaut, mais vous pouvez toujours l'adapter avant la génération.

Contenu de l'enregistrement

Maintenant que vous savez où doit se trouver l'enregistrement, reste encore à examiner le contenu de l'enregistrement. Il s'agit en fait de la clé publique que le destinataire utilise pour contrôler la signature du message.Examinons les éléments par le détail :

- Le bout v=DKIM1; dans l'exemple indique qu'il s'agit d'un enregistrement DKIM.

- g=*; indique la granularité de la clé publique et pourrait être mis en œuvre pour limiter l'utilisation de cette clé à un seul expéditeur spécifique. Nous utilisons un astérisque pour cette valeur, afin que la clé puisse être utilisée pour chaque expéditeur validé du domaine.

Nous utilisons un astérisque pour cette valeur, afin que la clé puisse être utilisée pour chaque expéditeur validé du domaine. - Le bout k=rsa; indique que la méthode de chiffrement utilisée est RSA

- Tout ce qui vient après p= est la clé publique proprement dite et a dans notre cas une longueur de 2 048 bits.

Comment fonctionne cette signature ?

Le serveur d'envoi compose la signature en utilisant les en-têtes d'e-mail, le contenu du message et une clé privée. Cette signature est ajoutée au message comme élément de l'en-tête DKIM.Cet en-tête DKIM est l'un des nombreux en-têtes que compte un e-mail. Ces en-têtes sont de nature technique et sont par conséquent généralement dissimulés à l'utilisateur par la plupart des programmes de messagerie.

Ces en-têtes peuvent être rendus visibles aux destinataires à condition de modifier les paramètres de leur programme de messagerie.

Ci-dessous un exemple (simplifié) d'un tel en-tête DKIM :

v=1;

a=rsa-sha1;

s=flexmail;

d=flexmail.be;

h=Date:To:From:Subject;

i=support@flexmail.be;

bh=PQqKzsjcrGzED4VQPw+9jhU9dP4=;

b=eruM0kNDvSH/+/7cK+FItpViMi+7iwRAwRWGAinTgNZZpIB6achCj4GzBLwod9nsqiMTjlvKbzPkgaK/EskZC4tQ599eAitNbeamq4AIMkqiqdOzvL4Nc9POm6Ftxdy8ns6c9aj8q13cOAtboGjc+q39QyClLe62UJgnu6jAcPHNRh21MsemW5UpioC57QLRT0fD5LIau5ZKNkkSvTJZqtEKJI9wa6y3PPWNcTJgAds2T5Z88uOBAUxUql52HQkkVJPy4VaSAaTxUK0X5nYnYOyGk4dYW6ICyPGdVvIHt/wcDw77EHvdjgR9FqNIWrDDJ+4d4b8wdhU0ko+1s8UKOw==- v= indique quelle version de DKIM a été utilisée. Dans la pratique, il s'agit toujours de 1

- s= indique quel sélecteur doit être utilisé pour demander l'enregistrement DNS correspondant.

- d= le domaine qui sera utilisé pour demander l'enregistrement DNS correspondant et reflète le domaine de l'expéditeur.

- h= énumère tous les champs d'en-tête qui ont été utilisés pour composer la signature numérique, b=. L'ordre de ces éléments joue également un rôle lors du contrôle.

Dans cet exemple simplifié, nous utilisons les en-têtes d'e-mail date, à, de et objet. - bh= est une valeur calculée, soit un hachage, pour le contenu de l'e-mail. Afin de pouvoir calculer un hachage, une fonction mathématique spécialisée est utilisée.

Ce hachage est ensuite ajouté au message afin que le serveur de messagerie de réception puisse déjà calculer la signature avant de charger l'intégralité du message. Étant donné que les e-mails peuvent avoir une longueur indéfinie, cela permet de gagner du temps. - a= reproduit l'algorithme qui a été utilisé pour le calcul de la signature numérique, b=, et le hachage du contenu de l'e-mail, bh=. Dans cet exemple, il est fait usage de RSA-SHA1.

- b= est la signature numérique, générée avec les valeurs de h= et bh=.

Le serveur de réception procède en combinant le même contenu (qui est énuméré dans h=) et le hachage du corps (bh=) et en le comparant à la clé publique de l'enregistrement DKIM. Ce n'est que si la clé privée correspondante a été utilisée et si le contenu n'a pas été modifié (tant les en-têtes que le contenu) que ce contrôle aboutira et que l'e-mail passera le contrôle DKIM.

3. DMARC - Domain-based Message Authentication Reporting and Conformance

Qu'est-ce que le DMARC ?

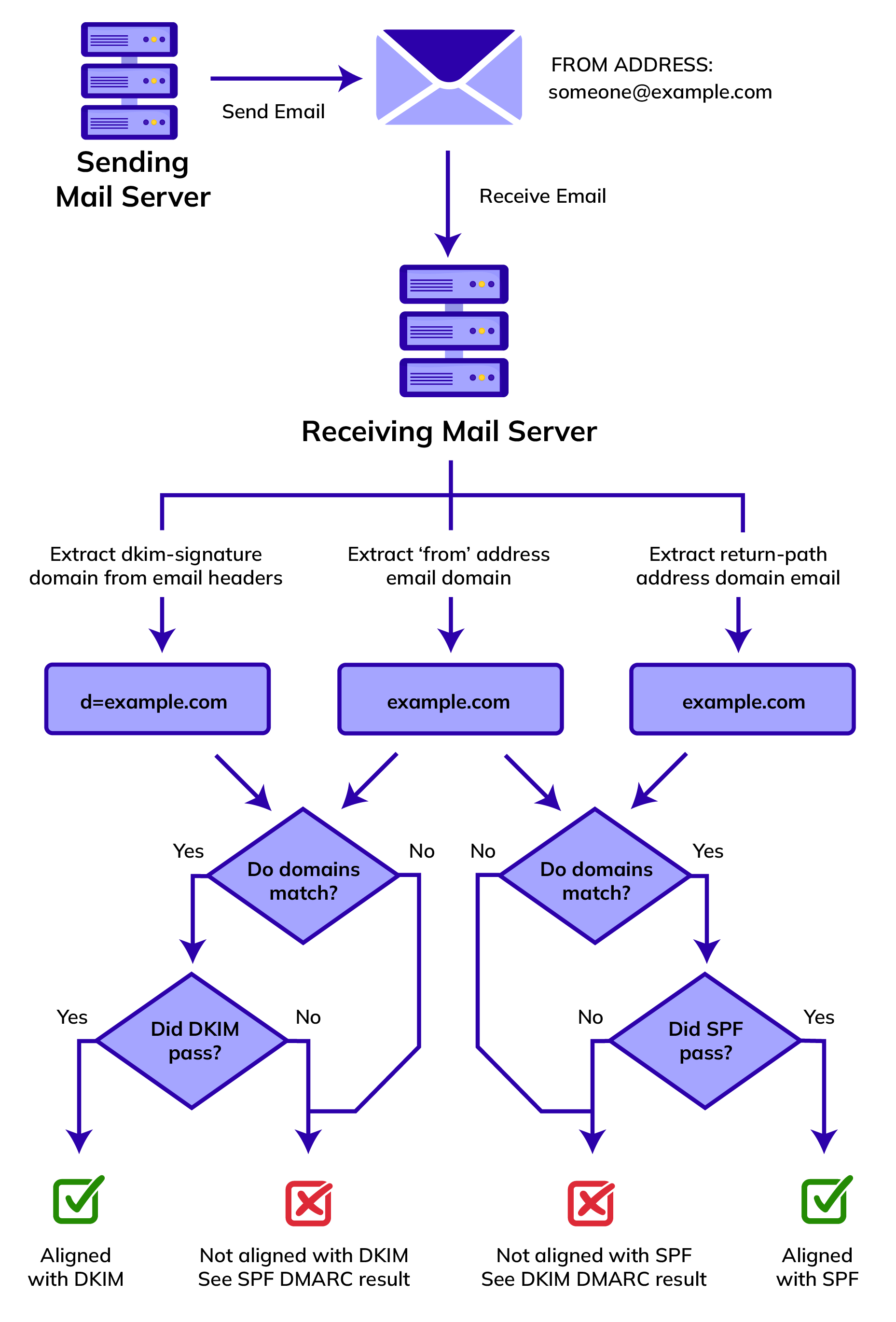

Domain-based Message Authentication Reporting and Conformance, en un mot DMARC, est un système regroupant les contrôles SPF et DKIM. La politique DMARC y afférente indique ce que le serveur de messagerie de réception doit faire avec le message si le contrôle DMARC devait échouer pour un e-mail.Comment fonctionne DMARC ?

DMARC ne peut faire ce qu'il doit faire que si vous avez configuré au moins un enregistrement SPF ou DKIM. Dans le meilleur des cas, vous disposez évidemment des deux.À cet égard, il est important de savoir que le message d'un e-mail est aussi entouré d'une enveloppe, tout comme le courrier postal. Cette enveloppe contient plusieurs données supplémentaires relatives au serveur de messagerie d'envoi, comme l'adresse de l'expéditeur. Cette adresse sur l'enveloppe sera utilisée pour envoyer une réaction au serveur de messagerie d'envoi si l'e-mail n'a pas pu être remis.

À la réception d'un e-mail, le serveur de messagerie de réception va contrôler s'il existe un enregistrement DMARC pour le domaine d'envoi, puis il va effectuer les contrôles SPF/DKIM habituels précités.

Ensuite, un « DMARC alignement test » sera effectué pour contrôler ce qui suit :

- Pour SPF, que le domaine de l'adresse de l'expéditeur de l'e-mail correspond à celui de l'adresse de retour qui figure sur l'enveloppe

- Pour DKIM, que le domaine qui figure dans la partie d= de l'en-tête DKIM correspond au domaine de l'adresse de l'expéditeur

Le contrôle DMARC va aboutir dans les cas suivants :

- Si une seule méthode d'authentification a été configurée (SPF ou DKIM), le contrôle de l'authentification doit réussir et les domaines doivent correspondre

- Si les deux méthodes d'authentification ont été configurées, seul un des deux contrôles doit réussir, y compris le test d'alignement correspondant.

De quoi se compose un enregistrement DMARC ?

Tout comme les enregistrements susmentionnés, un enregistrement DMARC est aussi un enregistrement TXT qui figure dans les enregistrements DNS de votre domaine. Un exemple pratique d'un tel enregistrement :v=DMARC1; p=reject; rua=mailto:55465eddd9f1@report.example.com;

ruf=mailto:5b0ddsfd54d9f1@report.example.com; sp=none;Si le contrôle DMARC devait échouer pour une ou l'autre raison, la politique configurée dans p= sera examinée.

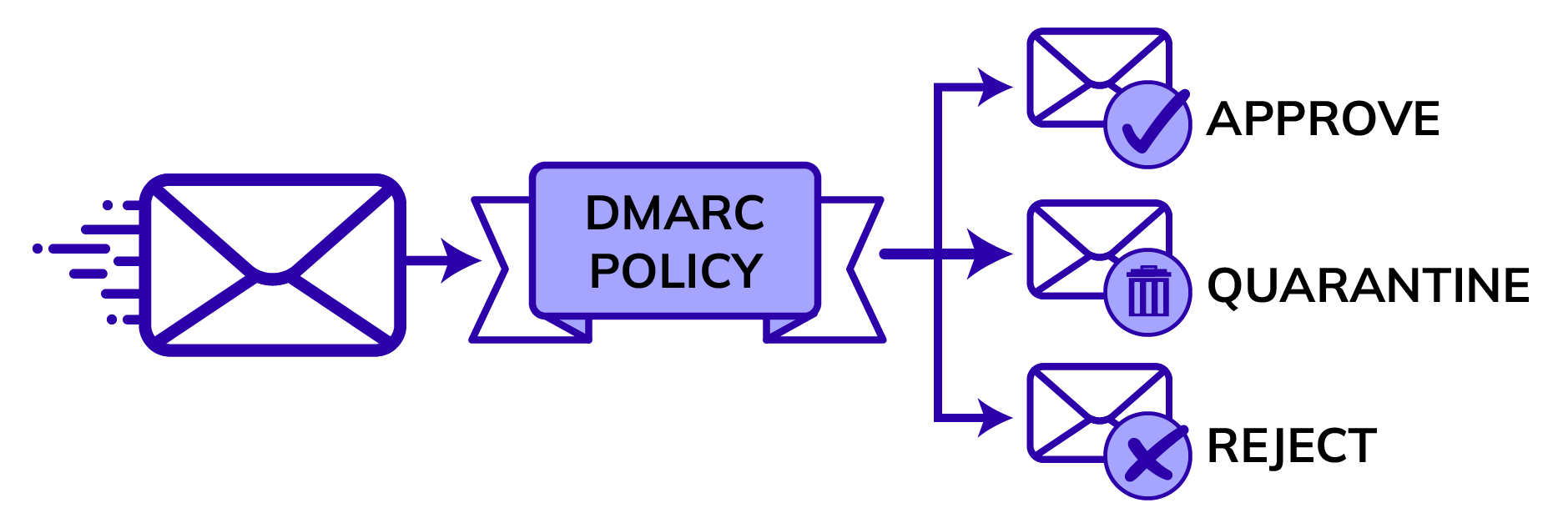

Vous avez 3 possibilités :

- p=none; L'e-mail doit être traité comme il le serait s'il n'y avait pas d'enregistrement DMARC. Vous utilisez généralement cette option lorsque vous voulez dresser la carte de vos flux d'e-mails, sans influencer la délivrabilité.

- p=quarantine; permet au serveur de messagerie de réception d'accepter l'e-mail, mais il ne devrait pas atterrir dans la boîte de réception. Ainsi, le message se retrouvera dans le dossier SPAM dans de nombreux cas.

- p=reject; Le message doit être entièrement refusé. Il en résultera un rebond.

Avec rua=, vous indiquez à quelle boîte mail les rapports récapitulatifs peuvent être envoyés. Il s'agit en fait d'une valeur obligatoire si vous voulez mettre à profit la force de DMARC et recevoir de tels rapports récapitulatifs.

Vous recevez un tel rapport récapitulatif sous forme de document XML, et il contient par E-mail Service Provider (Gmail, Yahoo...) des informations sur le statut des contrôles DMARC, SPF et DKIM et les domaines correspondants. Vous retrouverez également l'adresse IP d'envoi dans les rapports afin de pouvoir suivre l'origine de vos flux de courrier.

Comme ces rapports sont peu lisibles, il existe de nombreux services qui transposent ces documents XML dans des rapports sensés, souvent complets avec des visualisations sous forme de graphiques.

Avec ruf=, vous pouvez indiquer à quelle boîte mail les rapports légaux DMARC et les rapports en cas d'échec d'un contrôle DMARC peuvent être envoyés. Tous les fournisseurs ne suivent pas ce paramétrage pour des raisons de confidentialité.

Si vous venez de commencer avec DMARC, il est préférable d'opter pour les rapports récapitulatifs que vous recevez via rua=.

De plus, par le biais de l'enregistrement DMARC, vous pouvez indiquer via adkim= et aspf= pour chaque contrôle de l'alignement s'il doit être « strict » (adkim=s; / aspf=s;). Dans ce cas, les domaines des éléments comparés doivent correspondre exactement.

Si vous n'indiquez rien explicitement, le contrôle effectué sera un contrôle «relaxed». Cela signifie que le domaine principal doit être identique, mais que l'utilisation d'un sous-domaine est autorisée. Vous pouvez aussi l'indiquer explicitement en indiquant la valeur r.

Pour l'utilisation dans Flexmail, une politique « relaxed » est requise pour aspf=.

Via sp=, vous pouvez indiquer en option une politique divergente pour les sous-domaines. Si vous omettez cette valeur, et s'il n'existe pas d'enregistrement DMARC sur le sous-domaine proprement dit, la politique du domaine principal sera automatiquement appliquée.

Avec pct=, vous pouvez en outre déterminer sur quel pourcentage du trafic d'e-mails votre politique DMARC doit être appliquée. Si vous omettez cette valeur, la valeur pct=100 sera utilisée et la politique sera appliquée à tous les e-mails.

Comment faire dans la pratique ?

Où puis-je trouver les enregistrements SPF et DKIM dans Flexmail ?

Dans les paramètres de votre compte, sous le bouton ‘Envoyer’, vous pouvez cliquer vers Ajouter ou supprimer des expéditeurs.À cette page, vos adresses d'expéditeur sont groupées par domaine, et via le bouton ‘Configurer l'authentification’, vous pouvez afficher plus de détails sur les enregistrements de ce domaine spécifique.

Vous ne l'avez pas encore fait ? Dans ce cas, vous devrez d'abord choisir un sélecteur pour pouvoir générer vos clés privée et publique DKIM.

Une fois que vous aurez généré les clés DKIM, vous verrez que vous pouvez cliquer en bas sur un bouton supplémentaire «Générer rapport» pour télécharger le rapport d'authentification.

Vous préférez une représentation visuelle ? Aucun problème !

Dans notre manuel nous vous expliquons pas à pas comment configurer vos enregistrements d'authentification.

Dans notre manuel nous vous expliquons pas à pas comment configurer vos enregistrements d'authentification.

Comment ajouter ces enregistrements à mon DNS ?

Dans de nombreux cas, vous pouvez simplement transmettre le rapport d'authentification de l'étape précédente au gestionnaire de domaine, au webmaster ou même à votre département IT. Ce fichier leur dit exactement ce qu'ils doivent faire pour vous. C'est pratique, n'est-ce pas ? Et vous pouvez désormais aussi toujours référer à cet article.Vous n'avez pas de gestionnaire de domaine, de webmaster ou d'as de l'informatique qui peut s'en occuper ?

Dans ce cas, vous pouvez contacter l'assistance de votre fournisseur d'hébergement ou explorer le manuel pour découvrir comment fonctionne exactement l'ajout et l'adaptation d'enregistrements TXT. Chaque portail DNS a son fonctionnement propre, mais voilà de quoi il en retourne dans les grandes lignes :

- Ouvrez les paramètres DNS du domaine souhaité

- SPF:

- Vous avez déjà un enregistrement SPF ? Modifiez cet enregistrement existant avec le contenu du rapport d'authentification

- Pas encore d'enregistrement SPF ? Créez un nouvel enregistrement TXT avec le contenu du rapport d'authentification

- Le contenu de votre enregistrement commence toujours par v=spf1

- DKIM:

- Ajoutez un nouvel enregistrement TXT et tenez compte de la dénomination spéciale et du sélecteur choisi précédemment

- Le contenu de votre enregistrement commence toujours par v=DKIM1; et vous le retrouverez dans votre rapport d'authentification

Bien démarrer avec DMARC

Vous avez (déjà) mis au point vos SPF et DKIM ? Le cas échéant, vous pouvez décider d'aborder les choses de manière encore plus professionnelle avec DMARC.Étant donné qu'une politique DMARC peut avoir de lourdes conséquences pour votre délivrabilité si votre authentification n'est pas tout à fait au point, il est conseillé de renforcer votre politique par étapes et de toujours en évaluer les effets dans l'intervalle.

Supposons que vous n'ayez pas encore de politique DMARC et que vous souhaitiez en définir une, il est conseillé de créer d'abord un enregistrement DMARC avec p=none; et de configurer une rua= adresse pour recevoir les rapports récapitulatifs.

À cet effet, vous ajoutez par exemple l'enregistrement TXT suivant :

v=DMARC1; p=none; rua=mailto:55465eddd9f1@report.example.com;Une fois que vous aurez une idée des flux d'e-mails existants et que vous saurez (grâce aux rapports DMARC) quels éléments doivent encore être améliorés en matière d'authentification, vous pourrez vous mettre à l’œuvre.

Pensez à la configuration de DKIM ou SPF, ou de l'alignement de tous les domaines. Une fois cela fait, vous pouvez adapter la politique de p=none; enp=quarantine;. Commencez aussi par un faible pourcentage devant être vérifié, par exemple pct=10;.

Vous voulez commencer avec DMARC et vous utilisez Flexmail ? Contactez-nous et nous vous aiderons à aligner vos domaines pour le contrôle SPF de DMARC.

Si vous remarquez après un certain temps que tout se passe bien, augmentez progressivement le pourcentage jusqu'à 100. Si vous remarquez que tout se passe bien également avec 100 %, vous pouvez même renforcer la politique de p=quarantine; en p=reject;.

Tenez compte du fait que ce processus doit éventuellement être répété ou temporairement assoupli pour chaque adaptation ou nouveau flux de courrier, par exemple sur une nouvelle plateforme de marketing via e-mail.

Pour finir

Avec tout ce que vous avez appris dans cet article, ces enregistrements DNS ne devraient plus avoir beaucoup de secrets pour vous et vous devriez pouvoir mettre parfaitement au point votre authentification.Vous ne vous en sortez pas vraiment ? Ou les arbres vous empêchent de voir la forêt ?

Contactez-nous, nous nous ferons un plaisir de vous mettre sur la bonne voie !

Vous êtes prêt à essayer Flexmail ?

Créez des e-mails selon vos besoins, atteignez les personnes que vous estimez importantes et tirez des leçons de résultats pertinents.

Essayez-le gratuitement Senne Verhoeven

Senne Verhoeven